软件工程之特性管理-feature-management-day-three

涵盖五种Feature Flag类型的多维度差异分析:

| 维度 | Release Flags | Experiment Flags | Kill Switches | Operational Flags | Permission Flags |

|---|---|---|---|---|---|

| 目的 | 渐进发布新功能,降低风险 | A/B测试或多变量实验 | 紧急关闭故障功能 | 技术实现切换(如库升级) | 基于角色/权限控制功能访问 |

| 触发条件 | 用户百分比/环境配置 | 用户分桶规则(如用户ID、地理位置) | 系统故障告警或人工干预 | 技术指标阈值(如性能基线) | 用户属性(如订阅等级、内部权限) |

| 生效速度 | 分钟级(依赖缓存/配置刷新) | 秒级(动态分桶) | 毫秒级(最高优先级) | 秒级(自动/手动切换) | 秒级(实时权限校验) |

| 影响范围 | 特定用户群或环境 | 实验组用户 | 全局功能 | 局部技术组件 | 特定用户角色 |

| 操作角色 | 产品负责人 / 开发者 | 数据分析师/产品经理 | SRE/高层决策者 | 运维/SRE | 管理员/安全团队 |

| 依赖系统 | CI/CD流水线+功能开关平台 | 数据分析平台(Amplitude / Mixpanel 等工具)+用户分桶服务 | 告警系统+手动触发机制 | 监控系统+配置中心 | IAM系统或用户数据库 |

| 预期生命周期 | ≤40天(短期功能验证) | ≤40天(实验周期) | 永久(长期应急) | ≤7天(技术过渡期) | 永久或动态(按业务需求) |

| 代码侵入性 | 中(可通过抽象接口/策略模式缓解) | 高(需支持多变量逻辑) | 低(简单布尔开关) | 中(需兼容新旧实现) | 高(需集成权限逻辑) |

| 典型使用场景 | 新购物车UI的渐进发布 | 登录页按钮颜色的转化率测试 | 支付系统故障时降级 | 数据库驱动版本迁移 | 仅向VIP用户开放高级功能 |

| 数据要求 | 基础使用量统计 | 详细事件跟踪+统计分析 | 系统健康度监控 | 技术指标日志(如延迟、错误率) | 用户属性实时查询 |

| 风险等级 | 中(可能影响用户体验) | 低(可控实验范围) | 高(直接影响业务) | 中(技术风险) | 低(权限错误可能导致功能泄露) |

| 清理优先级 | 高(避免技术债务) | 中(实验结束即清理) | 不适用 | 最高(影响性能 / 代码稳定性,需快速清理) | 低(长期存在) |

补充说明

- 生命周期管理

- Release/Experiment flags会标记为Potentially Stale超期后,需定期审查

- Kill switches和Permission flags支持永久存活,但需定期测试有效性

- 依赖关系

- Experiment flags可能依赖Parent Flag实现分层实验

- Permission flags通常与(AWS)IAM系统深度集成

- 高级控制

- Release flags支持渐进式Rollout

- Operational flags推荐与Canary发布结合使用

- 安全合规

- Kill switches需独立于主系统的触发机制

- Permission flags需支持审计日志

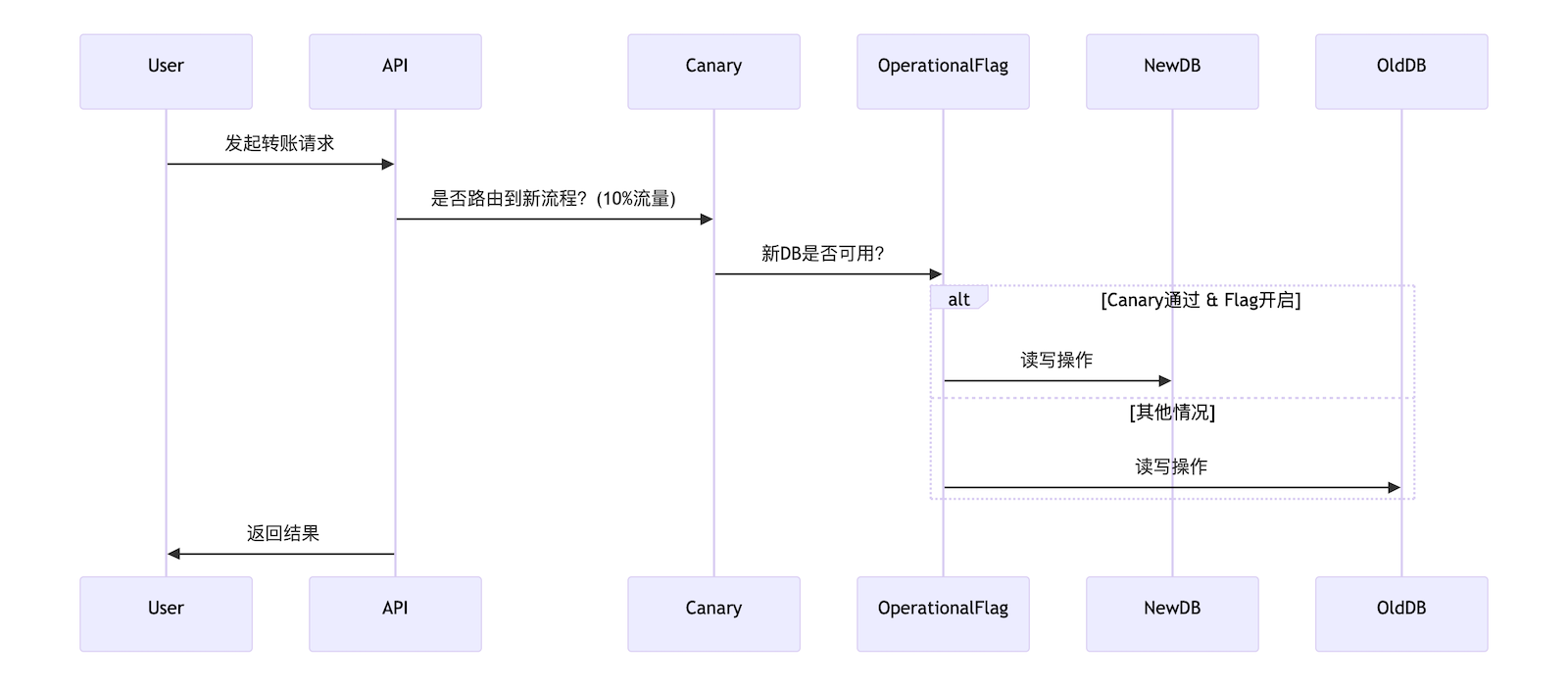

深入分析Operational Flag示例

双保险机制:

- Canary控制业务流量分配(哪些用户的请求进入新流程)

- Operational Flag控制技术实现路由(实际访问新DB还是旧DB)

1 | # 银行支付路由伪代码 |

Unleash双策略配置:

1 | { |

银行级最佳实践

分层验证:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16```text

Phase 1 - Canary发布 (1%流量):

│

├── Operational Flag OFF → 仅收集基础设施指标,如 CPU Load / Latency

│

└── Operational Flag ON → 全功能验证

Phase 2 - 渐进式Rollout (10% → 50% → 100%):

│

├── 按客户价值分群(VIP优先)

│

└── 按地域分步(监管宽松区先行)

Phase 3 - 全量发布:

├── 移除Flag或转为永久配置

└── 清理弃用代码分支熔断策略:

- 当新DB查询延迟>500ms时,基于 Prometheus / NewRelic 等监控告警系统自动触发,自动关闭Operational Flag

- Canary流量自动降级到旧DB,但不中断服务

合规审计:

- 记录所有Flag切换操作(满足SOX审计)

- Canary和Operational的决策日志关联到同一TraceID

禁止循环依赖(如FlagA依赖FlagB,FlagB又依赖FlagA)

清理时机判断:

1 | public class FlagCleanupPolicy { |

清理步骤:

- 代码中移除Flag条件判断

- 删除Unleash控制台配置。可以标记为 deprecated/stale,进行灰度移除

- 更新 架构决策记录(ADR)

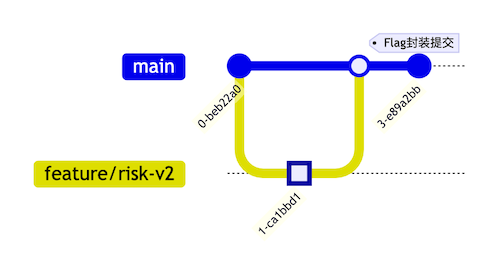

软件工程实践

- Trunk-Based Development(主干开发)

是解决 Feature Flag 依赖关系混乱的治本之道,尤其是在银行这类高合规要求的场景下。

- 小批量提交:每个PR仅包含1个Flag的完整变更集

- Flag封装:通过接口隔离实现细节

1

2

3

4

5

6

7

8

9

10

11// 银行支付系统示例

public interface RiskEngine {

Result calculateRisk(Transaction tx);

}

// 通过Flag选择实现

public RiskEngine getEngine() {

return unleash.isEnabled("risk_v2") ?

new RiskEngineV2() :

new RiskEngineV1();

} - 面向接口编程:降低代码冲突率,明确代码块的责任。本类或者方法的代码变更,不要影响其他类和方法

- 依赖关系静态分析

1

2❌ 检测到禁止的依赖链:

payment.v3 -> risk.v2 -> data.v1 -> payment.v3 - 架构决策记录(ADR)

1

2

3

4

5

6

7

8

9

10# ADR-042: 风控系统Flag依赖规范

## 决策

- 所有风控相关Flag必须单向依赖

- 禁止跨业务域Flag耦合

## 执行

C[支付Flag] --> A

D[审计Flag] --> A

A[风控Flag] --> B[数据层Flag]

7. 分层解耦模式

代码结构:

1 | src/ |

- TDD(测试驱动开发)所有Flag相关代码必须满足:

1

2

3

4

5

6

7

8

9

10

11

12// 正确做法:通过测试强制解耦

void should_work_independently_of_data_model() {

// 给定旧数据模型

FeatureFlag.disable("new_data_model");

// 当启用新风控引擎

FeatureFlag.enable("new_risk_engine");

// 那么系统仍应正常工作

assertThat(processTransaction(request)).isSuccessful();

}